Угроза перехвата каналов связи и компрометации шифров

Поэтому в современные процедуры по обеспечению безопасности входят цифровые подписи, сертификаты и органы по сертификации. Еще одна из важных обеспечительных мер — автоматическая генерация случайных ключей для каждого сообщения, которая активно применяется в последнее время для защиты системы «банк — клиент». С появлением компьютеров и их внедрением в повседневную деятельность государственных… Читать ещё >

Угроза перехвата каналов связи и компрометации шифров (реферат, курсовая, диплом, контрольная)

В соответствии с действующими российскими стандартами перехват информации — это неправомерное получение данных с использованием технических средств, которое осуществляет поиск, прием и обработку информативных сигналов, т. е. сигналов, по параметрам которых можно восстановить защищаемую информацию. В свою очередь, не контролируемое носителем защищаемой информации распространение информации через физическую среду до технического устройства, которое осуществляет перехват информации, называется утечкой информации по техническому каналу.

Средствами бесконтрольного переноса конфиденциальной информации выступают акустические, электромагнитные, визуально-оптические и другие каналы.

Канал утечки информации — это физический путь от источника защищенной информации к правонарушителю, по которому возможно осуществление утечки или несанкционированное получение охраняемых данных.

Для установления канала утечки информации необходимы некоторые временные, пространственные и энергетические условия, а также технические средства фиксации данных.

На практике информационные физические поля являются объектами проникновения для следующих технических видов разведки.

- • оптической (визуально-оптическая, фотографическая разведка);

- • оптико-электронной (инфракрасная, телевизионная, лазерная);

- • радиоэлектронной (радио-, радиотехническая, радиолокационная, радиотепловая);

- • компьютерной;

- • гидроакустической (активная, сигнальная, пассивная);

- • акустической (речевая, сигнальная);

- • химической (контактная, дистанционная);

- • радиационной;

- • сейсмической;

- • магнитометрической;

- • измерительно-сигнатурной.

В области технической разведки объектов военного и гражданского назначения накоплен значительный опыт, который был принципиально усовершенствован в XX в. Комплекс данных, полученных в результате применения этого вида разведки, с большой вероятностью позволит установить тип вооружения, профиль воинских частей и соединений, характер промышленного предприятия и номенклатуру выпускаемой им продукции.

Однако не всегда перехват одного из физических излучений предоставлял возможность получения требуемой информации. Иногда перехват радиоканалов связи свидетельствовал о том, что стороны обмениваются зашифрованной информацией. Для того чтобы расшифровать такую информацию, требовалось овладеть применяемым шифром. В этой связи криптографическая защита информации и попытки преодоления защитных мер известны достаточно давно. Долгое время эта сфера деятельности была прерогативой спецслужб.

С появлением компьютеров и их внедрением в повседневную деятельность государственных институтов, участников предпринимательской деятельности и других лиц начался новый этап совершенствования мер криптографической защиты информации и попыток дешифрования в различных целях.

В 1977 г. Национальное бюро стандартов США выбрало стандарт шифрования данных DES, разработанный корпорацией IBM. Данный метод был основан на принципе использования одного ключа, предназначенного как для шифрования, так и для дешифрования сообщения[1]. Этот 56-биговый ключ в гот период обеспечивал исключительную стойкость. В такой системе и отправитель, и получатель обязаны применять защиту шифра от компрометации — хранить ключ в секрете. Распределение таких ключей является существенной проблемой, особенно в том случае, если один и тот же ключ необходим более чем двум абонентам. Двухключевая система шифрования была разработана в качестве ответа на данную проблему. Такая система с открытым ключом позволяет избегать трудностей в распределении ключей — они напечатаны в справочнике для шифровальщика. Секретность обеспечивается вторым ключом — для расшифровывания.

В обеих системах криптографии одной из общих проблем является установление подлинности (аутентификация) отправителя или получателя, верности подписей на договоре, переданном на дальнее расстояние. Особенно это актуально в наше время, когда с помощью Интернета многие люди получили доступ к средствам связи. Они должны быть уверены в том, что люди (абоненты), с которыми они обмениваются информацией, действительно являются теми, за кого себя выдают.

Поэтому в современные процедуры по обеспечению безопасности входят цифровые подписи, сертификаты и органы по сертификации. Еще одна из важных обеспечительных мер — автоматическая генерация случайных ключей для каждого сообщения, которая активно применяется в последнее время для защиты системы «банк — клиент».

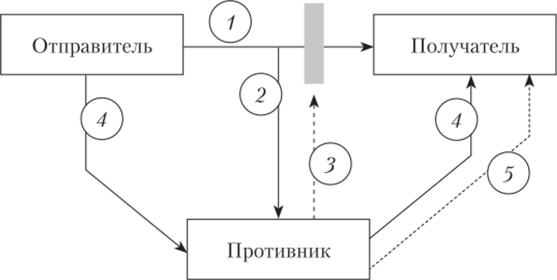

При передаче информации по компьютерным сетям недружественные помехи носят более сложный характер и выходят за пределы простого перехвата канала связи и расшифровки передаваемой по нему информации (рис. 20.3).

Рис. 20.3. Классификация помех в виде сетевых атак по О. Р. Лапонииой1:

- 1 — штатный информационный поток между абонентами (отправитель — получатель);

- 2 — пассивная атака: простой съем информации; 3 — активная атака: отказ

в обслуживании (DoS-атака, denial of service)', 4 — активная атака: модификация потока данных (man in the middle)', 5 — активная атака: создание ложного потока данных (фальсификация) В качестве разновидности сетевых атак также применяется прием, называемый повторное использование, что означает пассивный захват данных с последующей их пересылкой для получения несанкционированного доступа {replay-атака).

- [1] Риксон Ф. Б. Коды, шифры, сигналы и тайная передача информации. М.: ACT, 2011.С. 260.